Risikomanagement im Rahmen der ISO 27001

Die Norm ISO/IEC 27001 bietet Anwendern von Informationssicherheitsmanagementsystemen eine umfassende Anleitung, um Werte innerhalb einer Organisation, die von bedeutender Wichtigkeit für einen reibungslosen Geschäftsbetrieb sind, angemessen zu schützen. Im Rahmen der Planung in Kapitel 6 der Norm besteht ein besonderer Fokus der Behandlung von Risiken. Für die Gewährleistung und Aufrechterhaltung der drei primären Schutzziele der ISO/IEC 27001 – Vertraulichkeit, Integrität und Verfügbarkeit – bildet das Risikomanagement eine solide Grundlage. Im heutigen Beitrag möchten wir das Risikomanagement als Bestandteil eines Informationssicherheitsmanagementsystems vorstellen, die Implementierung des Risikomanagements als Prozess thematisieren sowie Abläufe und wichtige Dokumente präsentieren.

Risikomanagement – mehr als finanzielle Risikovermeidung

Das Risikomanagement im Zuge der Etablierung eines Informationssicherheitsmanagementsystems (ISMS) sollte unter Berücksichtigung des Kontexts und äußerer Anforderungen nicht vernachlässigt, sondern besonders gewissenhaft geplant und konstituiert (d. h. ins Leben gerufen) werden. Oftmals wird das Risikomanagement „erweitertes Instrument der Informationssicherheit“ genannt, da ein proaktiver Umgang des obersten Managements einer Organisation die Entwicklung von Risiken noch vor deren Entstehung vermeiden kann. Die Beseitigung dieses Gefahrenpotenzials kann nicht nur finanzielle Fehlentscheidungen bei einem Informationssicherheitsvorfall vermeiden, sondern tatsächlich entscheidend für den Fortbestand einer Organisation sein. Eine Definition potenzieller Informationssicherheits-Vorfälle und die Festlegung des Umgangs mit den jeweiligen Vorfällen ist für ein ISMS trotz der Komplexität unerlässlich.

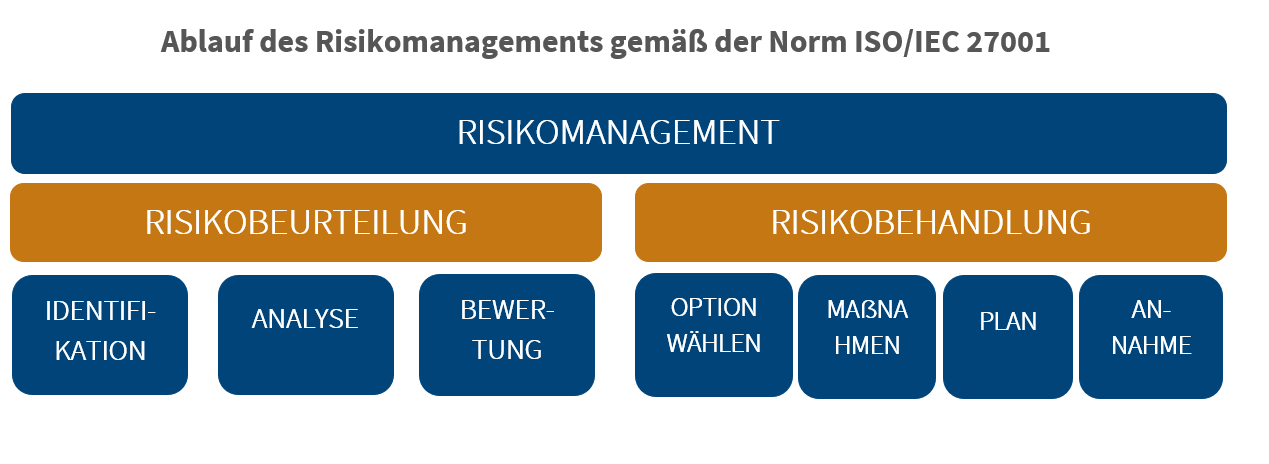

Der Ablauf des Prozesses „Risikomanagement“ ist gemäß ISO 27001 genau definiert und besteht aus zwei übergreifenden Elementen: der Risikobeurteilung und der Risikobehandlung. Die Beurteilung der Risiken steht dabei vor der Behandlung.

Risikobeurteilung

Hierbei ist es zunächst von Bedeutung, Risiken ordnungsgemäß zu identifizieren. Für eine Identifikation von Risiken ist es allerdings wichtig, zu erkennen, woraus ein Risiko besteht. Risiken können nur dann entstehen, wenn 3 Eventualitäten gleichzeitig vorhanden sind: eine Bedrohung (z. B. ein Hacker), zu schützende Assets/Werte (bspw. Personaldaten) sowie eine Schwachstelle (angreifbare Software). Identifizieren Sie Risiken innerhalb einer Organisation, so sollten Sie also diese drei Bestandteile genauestens festhalten. Am besten dokumentieren Sie mögliche Schwachstellen- und Bedrohungstypen mit Vorfalls-Beispielen in Listenform. Die Erstellung dieser Listen im Rahmen der Risikoidentifikation ist Aufgabe des Risk Owners.

Im Anschluss an die Risikoidentifizierung erfolgt die Risikoanalyse. Die Risikoanalyse verwendet die in der Risikoidentifizierung definierten Risiken und untersucht diese anhand von zwei Kriterien: a) der Eintrittswahrscheinlichkeit und b) der potenziellen Auswirkungen. Aus dieser Analyse ergibt sich anschließend das Risikoniveau/Risikolevel. So erhält ein Risiko, welches sowohl eine hohe Eintrittswahrscheinlichkeit (Wahrscheinlichkeit des Auftretens) sowie starke Auswirkungen besitzt, auch ein kritisches bzw. hohes Risikoniveau. Die Bestimmung des Risikoniveaus kann sowohl qualitativ wie auch quantitativ erfolgen. Eine quantitative Ermittlung des Levels kann erfolgen, indem für jedes Risiko eine prozentuale Eintrittswahrscheinlichkeit bestimmt wird sowie die Auswirkungen dieses Risikos mit einem finanziellen Wert gemessen werden (€). Eine qualitative Ermittlung misst die Risiken anhand der Attribute normal, hoch, sehr hoch.

In der folgenden Phase der Risikobewertung werden Eintrittswahrscheinlichkeit, Auswirkungen und Risikoniveau genauer betrachtet. Die Höhe des Risikoniveaus legt den Rang eines Risikos bzw. die Relevanz der Behandlung fest. Es erfolgt also zum einen eine Priorisierung der ermittelten Risiken. Weiterhin ist es in dieser Phase Aufgabe des Risk Owners zu ermitteln, ob die Akzeptanzkriterien bei den definierten Risiken erfüllt wurden. Es gilt also, die Schwere der Risiken zu ermitteln. Mit dem Ende der Risikobewertung ist auch die gesamte Phase der Risikobeurteilung beendet.

Risikobehandlung

In der nun beginnenden Phase der Risikobehandlung, gilt es zunächst, zwischen verschiedenen Handlungsoptionen zu wählen. Obwohl immer ein pauschal akzeptiertes Risiko vorhanden ist, muss vom Risk Owner entschieden werden, ob das Risiko akzeptiert werden kann (Akzeptanzkriterien) oder das Risiko nicht akzeptabel ist. Akzeptiert der Risk Owner die Risiken, so müssen keine weiteren Maßnahmen eingeleitet werden. Ist das Risiko aber zu schwerwiegend, ist es nun wichtig, entsprechende Maßnahmen zu erstellen und einen Umsetzungsplan zu erarbeiten. Hinweis: Die zu bearbeitenden Maßnahmen können nicht aus Informationsquellen kopiert werden, sondern müssen bei jeder Risikobehandlung erneut und individuell selbst erarbeitet werden. Erst nach der eigenen Erarbeitung von Maßnahmen können und sollten diese Maßnahmen mit dem Anhang A abgeglichen werden.

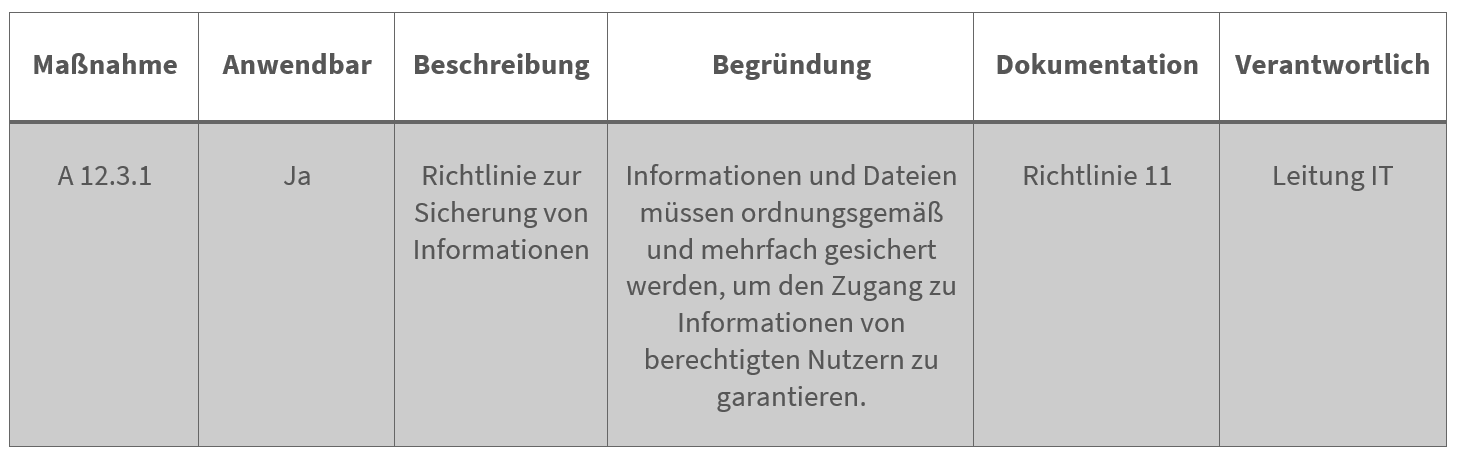

Es ist unbedeutend, ob bereits das gesamte Risiko akzeptiert wurde oder Maßnahmen erarbeitet wurden. In beiden Fällen muss das gesamte Risiko oder das Restrisiko vom Risk Owner als Verantwortlicher akzeptiert werden. Weiterhin muss ein SoA-Dokument erarbeitet werden. SoA (Statement of Applicability oder Erklärung zur Anwendbarkeit) ist ein Dokument, welches jegliche zutreffende Maßnahmen auflistet, diese beschreibt, die Verwendung begründet und einen Verantwortlichen für die Durchführung definiert.

Möglichkeiten der Risikobehandlung

Beim Umgang mit Risiken können wir zwischen 4 Handlungsalternativen unterscheiden. Diese werden in Kombination oder nacheinander verwendet.

- Die Risikovermeidung: Zur Vermeidung können Sie bspw. zum Schutz vor Überfällen beim Datentransport einen anderen Weg des Datentransports wählen.

- Risikominimierung: Bei der Risikominimierung können Sie reaktiv vorgehen, was die Auswirkung eines Risikos im Falle des Eintretens minimiert. Oder Sie gehen präventiv vor, was die Eintrittswahrscheinlichkeit des Risikos verringert. Bestenfalls werden beide Maßnahmen ergriffen.

- Risikoübertragung: Eine Übertragung des Risikos an eine Dritte unabhängige Partei kann durch Outsourcing bestimmter Aktivitäten oder bspw. mittels einer Cyberversicherung erfolgen.

- Risikoakzeptanz: Die Akzeptanz des Risikos erfordert keine Handlung, abgesehen von der Zustimmung durch den Risk Owner. Allerdings sollten Sie diese Alternative entweder als letzte Möglichkeit nutzen oder bei sehr geringem Risikoniveau verwenden. Diese Alternative kann nicht die „erste Wahl“ sein.

Durchführung des Risikomanagements

Ein weit verbreiteter Mythos bezüglich des Risikomanagements ist der, dass die Durchführung einmalig und anschließend bei wichtigen Vorfällen oder Änderungen notwendig ist. Dies ist jedoch ein Irrglaube. Die Behandlung der Risiken ist in regelmäßigen Abständen durchzuführen. Wenn man hierbei den PDCA-Zyklus betrachtet (Plan, Do, Check, Act), wäre das Risikomanagement jeweils in der Planungs- sowie auch in der Umsetzungsphase angesiedelt. Neben der regelmäßigen Durchführung gibt es zudem außerplanmäßige Vorkommnisse, die das Risikomanagement anstoßen. Diese können zum Beispiel massive Umstrukturierungen der Organisation, jedoch auch verschiedenste weitere Veränderungen sein.

Rollen im Risikomanagement

Das Risikomanagement ist bei optimaler Durchführung an eine klare Rollendefinition gebunden. Dabei sind drei zentrale Rollen zu vergeben:

- Prozessverantwortlicher:

Ein Prozessverantwortlicher (Process Owner, in diesem Fall Risk Owner) ist sowohl verantwortlich für das Ergebnis als auch für den reibungslosen Ablauf des Prozesses. Meist und sinnvoller Weise wird diese Rolle durch das oberste Management der Organisation eingenommen. Aufgabe des Prozessverantwortlichen ist es, Prozessziele zu entwickeln, deren Umsetzung zu kontrollieren und Ressourcen bei Bedarf bereitzustellen.

- Prozessmanager:

Die Prozessmanager sind ebenfalls für den Prozess verantwortlich, aber besonders im Hinblick auf Effektivität und Effizienz. Prozessmanager müssen sich demnach gegenüber dem Prozessverantwortlichen bezüglich des Prozesserfolgs rechtfertigen und sind durchführungsverantwortlich.

- Prozessbeteiligter:

Prozessbeteiligte bilden die Basis der Hierarchie. Beteiligte sind in der Ausführung tätig und müssen gegenüber dem Prozessmanager Rechenschaft ablegen.

Erklärung der Anwendbarkeit (SoA, Statement of Applicability)

Das Dokument „Erklärung der Anwendbarkeit“ fasst jegliche Aktivitäten einer Organisation zusammen, die ergriffen wurden, um definierte Risiken zu behandeln. Somit gibt das Dokument das Sicherheitsprofil der Organisation auf Grundlage der Risikobehandlung wieder. Es wird festgehalten, wie eine Kontrolle erfolgen kann und warum bestimmte Maßnahmen festgelegt wurden. Die Erklärung der Anwendbarkeit bildet für Zertifizierungs-Auditoren eine wichtige Grundlage für das Audit.

Beispiel einer Erklärung der Anwendbarkeit:

Weitere Informationen

In diesem Beitrag haben Sie einen kleinen Überblick über das Thema Risikomanagement bei ISO 27001 erhalten. Allerdings ist es nahezu unmöglich, alle Inhalte der Norm ISO/IEC 27001 innerhalb eines Blogbeitrages zu erläutern. Wir bieten Ihnen auf unserem neuen PSW TRAINING Blog seit neuestem zahlreiche Beiträge zum Thema ISO 27001. Weiterhin bieten wir Schulungen zum Thema an, um Ihnen nicht nur einen Überblick, sondern umfassendes Wissen zur Norm zu vermitteln. Gerne stehen wir bei Fragen zur ISO 27001-Schulung oder Norm mit Rat und Tat zur Seite – kontaktieren Sie uns gern!